Szinte védtelen az Android, ha csak a Google-ra hagyatkozik

A legutóbbi, november 13-án megjelent Android-verzió, a Jelly Bean 4.2 egy egészen jól hangzó újdonsággal rukkolt elő. A Google-t sokat támadták mindig is liberális piactérkezelése miatt, ezért komolyabb ellenőrzést tett a feltöltött alkalmazások mögé.

Az eredmény egyelőre azonban siralmas, hiába ellenőrzi még telepítés után is az alkalmazásokat a rendszer, a legtöbb kártevő könnyedén csúszik át a vizsgálaton, sőt, átverni is nagyon könnyű a rendszert. Xuxian Jiang, az North Carolina State University számítástechnika tanszékének egyetemi docense egy alapos tanulmányban bizonyítja, hogy a bemutatott rendszer egyelőre még elrettentésre sem alkalmas.

Amennyiben egy Android 4.2-t futtató eszközökön van Google Play, a felhasználónak lehetősége van egy utólagos ellenőrzést is lefuttatni, ami az ígéret szerint kiszűri a kártékony kódokat használó, rosszindulatú programokat, attól függetlenül, hogy honnan származnak. Ez egy nagyon izgalmas képesség, mert így nem csak a Google Play katalógusában szereplő programok esnek át ellenőrzésen, hanem a más forrásból származó apk-fájlokat is megvizsgálhatók.

Nem csak a Play Store kínálatát vizsgálja

Az egyetemi kutató viszont arra jutott, hogy az ellenőrzési folyamat egyelőre hamis biztonságérzetet kelt, ugyanis a legtöbb veszélyes kód gond nélkül átjutott a szűrőn. A biztonsági vizsgálatot a felhasználó a beállítások menüben tudja bekapcsolni, ami működés közben adatokat gyűjt be az appokból és azokat elküldi a Google szerverei felé elemzésre. Az ellenőrzés során a telepítő neve, fájlmérete, SHA1 értéke, verziója szerepel, illetve a futtató eszköz egyedi azonosítója és IP-címe. A vizsgálat után a Google szerverekről visszajön a detektálás eredménye. Amennyiben a program problémás, egy felugró üzenet figyelmeztet a veszélyre - az érintett program kaphat veszélyes vagy potenciálisan veszélyes címkét. Az előbbieket egyszerűen letiltja az Android, nem lehet őket telepíteni, míg utóbbiakról a felhasználónak kell döntenie.

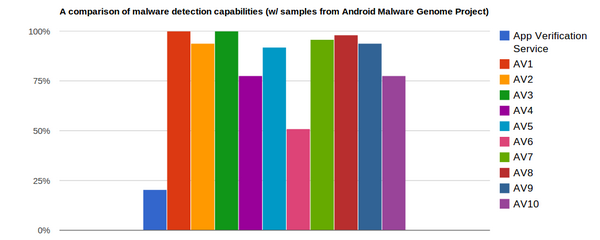

A keretek tehát kellően korrektek, de az igazi kérdés, hogy milyen minőségben és milyen hatékonysággal sikerül a támadásoktól megvédeni a laikus felhasználót. A bizonyításhoz a kutató saját korábbi Android kártevő genom projektjéből származó mintákat használt. A teszteket november 30-án végezte, 49 különböző kártevő családhoz tartozó 1260 mintával, amiket korábban szakmai körökben, többek közt a Google-lel is már megosztott. A vizsgálathoz félautomata telepítőket használtak, amik a legújabb Nexus 10 16 GB tableteken tették a dolgukat Android 4.2 (build JOP40C) alatt.

15 százalék

Az 1260 mintából a Google megoldásának 193-at sikerült felismernie mint kártevőt, ami messze a legrosszabb eredmény volt a hasonlításra használt másik 9 mobilos antivírus megoldáshoz képest - ez a gyakorlatban 15,32 százalékos sikerességi arányt jelent. A 49 kártevőcsaládból némelyiknél ugyan 100 százalékos volt a detektálási arány, de ezek többsége a nyilvánvaló, egyetlen ismert variánssal rendelkező kártevők voltak. Az elterjedt, nagyobb családokban a variánsok felismerése 10-30 százalék között mozgott, illetve vannak olyan kártevők, amiknél teljesen megállt a Google tudománya.

A rendszer jelenlegi hibája, hogy a kártevők felismerésére nem végez alapos vizsgálatot, nem tud még mintázatokat elemezni, hanem konkrét kódrészleteket keres. A kutatás során készült összehasonlító vizsgálat is, a Google App Verification szolgáltatás mellé állítottak 10 különböző antivírus motort, amiknek a 49 kártevő családból véletlenszerűen kiválasztott 1-1 mintát kellett felismernie. Itt a Google szolgáltatása 20,41 százalékos eredményt ért el, míg a 10 antivírus szoftver 51-100 között teljesített. A szereplők közt volt a Google által idén szeptemberben felvásárolt VirusTotal, illetve az Avast, AVG, TrendMicro, Symantec, BitDefender, ClamAV, F-Secure, Fortinet, Kaspersky és a Kingsoft. A kutatók azt azonban nem publikálták, hogy melyik motor hogyan teljesített, mindenesetre jó tudni, hogy van egy olyan szoftver, ami a mintán 100 százalékot teljesített.

Van honnan fejlődni

A Google megoldását persze nem lenne illendő eltemetni, a frissen debütált szolgáltatás várhatóan gyors tempóban fejlődik majd, amire szüksége is van. Jelenleg a kutatás szerint a vizsgálat elsősorban az SHA1 értékre és a csomagnévre épül, ami miatt csak azok a kártevők akadnak fenn a szűrőn, aminek készítője nagyon figyelmetlen. A támadóknak csupán át kell írnia az ismert kártevő értékeit, elegendő újracsomagolni, vagy mutálni azt.

Jogod van tudni: mankó kirúgáshoz, munkahelyi szkanderezéshez Ezúttal egy mindenki számára kötelező, de laza jogi különkiadással jelentkezünk. Ennyi a minimum, amit munkavállalóként illik tudnod.

Az alaposabb vizsgálathoz sokkal több adatot kellene begyűjteni, ezzel kapcsolatban azonban a Google nem nyilatkozott a terveiről - minden bizonnyal a felhasználói privát szférát és adatvédelmet érintő problémák is felmerülhetnek majd a fejlesztés során. További probléma, hogy a felismerés teljes egészében a Google szervereire támaszkodik, ahol egyáltalán nem biztos, hogy minden lehetséges kártevő minta rendelkezésre áll. Másrészt a kliens önmagában képtelen bármilyen eredményre jutni, ami még akkor is gond, ha egyébként a mobilok valóban korlátozott számítási és kommunikációs kapacitással bírnak.

Jó hír viszont, hogy a vizsgálatból egyértelműen kiderült, hogy a felvásárolt VirusTotalt egyelőre még nem integrááta a Google, és hogy ez sokkal jobb eredménnyel dolgozik, mint a különálló cloud ellenőrzés. A Google számára tehát egy jelentős javuláshoz elegendő lenne csupán a megszerzett szoftver képességeit beilleszteni. A kutatás teljes leírása ábrákkal és részletes eredményekkel elérhető Xuxian Jiang oldalán.