Félelmetesen egyszerűen törték fel az iCloudot

Az Apple ügyfélszolgálatát hívták fel a támadók, az almás cég pedig meg is adta a hozzáférést az áldozat iCloud-fiókjához. Az eredmény már közismert, hozzáférést szereztek a Gizmodo Twitter-fiókjához, a szerencsétlenül járt újságíró pedig futhat a személyes adatai után.

Egészen elképesztő történet bontakozott ki a Gizmodo Twitter-fiókjának feltörése mögött. A tech-blog bejelentése szerint ugyanis a fiók fölött külső támadók vették át az irányítást, miután sikeresen feltörték egy volt szerkesztő email-fiókját, és ezen keresztül a Twitter-fiókhoz is hozzáfértek. Az eredeti bejelentés szerint egyébként a támadók brute force módszerrel fértek hozzá az iCloud-fiókhoz, a később nyilvánosságra került információk szerint azonban az Apple ügyfélszolgálata adta meg a hozzáférést a támadóknak.

A történet főszereplője, Mat Honan ma a Wirednél dolgozik, hosszú ideig azonban a Gizmodo alkalmazásában állt, így hozzáférése volt a tech-blog Twitter-fiókjához is, kilépése után pedig az általa is ismert (emailben tárolt?) jelszót nem írták át. Ezután a támadó rendkívül egyszerűen be tudott lépni a Twitter-fiókba, majd kicserélni a jelszót, így az eredeti tulajdonosok csak hosszas procedúra után tudták azt visszaszerezni.

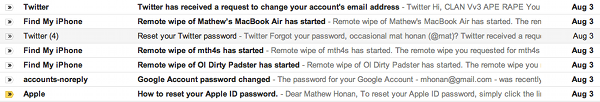

Honan azonban ha lehet, még rosszabbul járt. Az újságírónak ugyanis az icloudos fiókjából a Google-fiókja fölött is sikerrel vették át a támadók az irányítást. A fiókok birtokában pedig hatalmas pusztításba kezdtek, távoli törléssel semmisítették meg az iPhone-iPad-MacBook Air hármasán található adatait, Google-fiókját pedig törölték. Honan részletesebb személyes beszámolója itt olvasható.

Csak az Apple?

Minden biztonsági rendszer annyira erős, mint a leggyengébb láncszeme. A felhős rendszerek esetében azonban az egyszerű felhasználó hatalmas információdeficittel áll szemben: mennyire bízható meg a szolgáltató, mennyire elkötelezett a legszigorúbb biztonsági megoldások mellett vagy éppen milyen módszerekkel képezi ki alkalmazottait. A szolgáltatóval szemben legfeljebb elvárásásaink lehetnek, a biztonsági folyamatok ismeretében racionális döntést hozni jobbára lehetetlen.

Jogod van tudni: mankó kirúgáshoz, munkahelyi szkanderezéshez Ezúttal egy mindenki számára kötelező, de laza jogi különkiadással jelentkezünk. Ennyi a minimum, amit munkavállalóként illik tudnod.

Az Apple ügyfélszolgálata sok piros pontot szerzett a vállalatnak, a rugalmas és megértő ügyfélszolgálatosok fontos elemei az Apple gépezetének, és nagyon sokat tesznek a magas elégedettségi indexek eléréséért. Az ügyfélszolgálatosok kiválasztása és kiképzése ennek megfelelően az Apple HR egyik legfontosabb feladata, a biztonságot tekintve azonban most súlyos hibát vétettek, a rugalmasság és a megértés jegyében ugyanis egy támadónak adtak hozzáférést egy felhasználó fiókjához, összes személyes adatához. Az iCloud fejlett funkciónak betudhatóan pedig a hardverhez is, a távoli törlést követően ugyanis az eszközök használhatatlanná váltak addig, amíg a fiók tulajdonosa meg nem adja a négyjegyű feloldó számsort - amelyet azonban paradox módon csak az emailfiókjából szerezhet meg.

A "social engineering" (pszichológiai manipuláció) típusú támadások egyik nagy úttörője Kevin Mitnick volt. Mitnick ma is meggyőződéssel állítja, hogy a számítógépes rendszerek biztonságának továbbra is az emberek a leggyengébb pontjai, egy-egy jól célzott telefonhívással pedig egészen nagy cégek rendszerei is feltörhetőek. A social engineering ellen a nagyobb cégek szigorú szabályozást vetnek be, amelyeket alapos képzéseken vernek az alkalmazottak fejébe. Ez azonban az Apple-nél valamiért elmaradt, vagy a szabályozás volt hiányos, vagy az adott alkalmazottat nem sikerült rendesen kiképezni.

A Google jól teljesített volna?

Honan beszámolója szerint a Google-fiókot az iCloudon keresztül sikerült feltörni, a @mac.com-os email-cím ugyanis másodlagos biztonsági címként szerepelt, így lehetett rá jelszóemlékeztetőt kérni, amit a támadók meg is tettek, így a jelszót megváltoztatva hozzáfértek a fiókhoz. A Google-fiók feltörésében tehát a felhasználó, pontosabban egy másik szolgáltató hibázott - kérdéses, hogy ezt képes-e egy egyszeri felhasználó felmérni, amikor megad egy alternatív email-címet.

A Google esetében azonban legalább próbálkoznak a biztonságosabb rendszerrel, és egyre inkább a kétlépcsős hitelesítés felé terelik a felhasználókat. Ebben a rendszerben nem elegendő, ha a támadó ismeri a jelszót, rendelkeznie kell az áldozat mobiltelefonjával is. Ha tökéletes védelmet ez nem is ad, a felhasználó legalább észreveszi - kinek nem tűnik fel, hogy hiányzik a zsebéből a telefonja.

Labirintusban a felhasználó

Az egyszerű felhasználó számára a számítógépes biztonság szinte felfoghatatlan. Erre utalnak újra és újra a feltört jelszóadatbázisok gyermekien egyszerű jelszavai, vagy a ki nem kényszerített biztonsági intézkedések figyelmen kívül hagyása. Az egyetlen megoldás ilyen környezetben az, ha a szolgáltatók saját kézbe veszik a biztonságot és a felhasználóval szemben kikényszerítenek bizonyos alapszintű biztonsági feltételeket. A bankok ebben a tekintetben elől járnak, a kétlépcsős autentikáció már meglehetősen elterjedt, ahogy a jelszavak rendszeres cserélgetését is kikényszerítik a felhasználótól.

A haladó felhasználók számára azonban bonyolultabb a probléma, a felhős rendszer visszacsatornázása a hardvereszközökre könnyen kétélű fegyverré válhat. Egyrészt nagyvállalatok esetében például alapértelmezett elvárás a távoli törlés funkciója, a fiók illetéktelenek kezébe kerülésével azonban hamar beépített backdoorrá válhat a saját számítógépünkön. Ezért érdemes nagyon odafigyelni az ilyen megoldások aktiválása előtt - nem bízunk-e túl sokat a szolgáltatás üzemeltetőjére? Meg tudjuk-e engedni magunknak, ha elvesznek az adatok?