CrySyS: 0-day sebezhetőséget használ a Duqu

A CrySyS újra nagyot alkotott, világelsőként bukkantak rá a Duqu után annak telepítőjére is. A kártevő méltó maradt gyorsan szerzett hírnevéhez, településéhez 0-day sebezhetőséget használtak.

A Duqu után annak telepítőjét, a droppert is sikerrel azonosította a CrySyS, a Budapesti Műszaki Egyetem biztonságtechnikai laborja. A csapat a korábbiakhoz hasonlóan a Symantec-kel együttműködve hozta nyilvánosságra az eredményeket, így a részletes információk most is a biztoságtechnikai cég Duqu-dokumentumában találhatóak. Az információk szerint a Duqu egy, a Windows kernelében található 0-day sebezhetőséget használ ki.

Friss hiba

A nagy előd?

A CrySyS és a Symantec elemzése szerint a felfedezett esetben a Duqu telepítéséért egy speciális Word-állomány volt felelős. Ahogy a kártevő a szervezet belső hálózatát eléri, az irányító szerver felé megküldi a hálózat felépítését a rajta lévő gépekkel együtt, majd a visszakapott utasításoknak megfelelően egyes célgépeket megfertőz az SMB-megosztásokon keresztül. Érdekesség, hogy egyes esetekben a megfertőzött gép a kiszolgálóhoz nem közvetlenül az interneten keresztül, hanem valamelyik másik fertőzött gépen keresztül kapcsolódik. Ezt feltehetőleg az tette szükségessé, hogy egyes célgépek nem rendelkeztek internetkapcsolattal, csupán a belső hálózathoz voltak képesek kapcsolódni - a kémprogram által gyűjtött adatok kijuttatásához így közvetítőre volt szükség. A megoldás nyomán a korábban biztonságosnak hitt zónák is kiszolgáltatottá váltak.

A korábbi sejtéseknek megfelelően a CrySyS által vizsgált, Duqu-val végrehajtott támadás pontosan meghatározott célpontra irányult. Erre utal a speciális, tartalmában is a célponthoz igazított tartalmú .doc állomány, illetve az is, hogy a támadás végrehajtásához valamiért egy nyolc napos (augusztusi) periódust határozott meg a készítő. Ennek megfelelően nagy a gyanú, hogy ezt a droppert csak ebben az egy esetben használták, más megtámadott szervezetek esetében más telepítő működhetett - esetlegesen más sebezhetőséget kihasználva.

Tavaszi mix a 2025-ös IT pangástól az interjúk evolúciójáig Ezúttal öt IT karrierrel kapcsolatos, érdekes és aktuális témát érintettünk.

A szakértők körében (elsősorban Twitteren) az a pletyka járja, hogy a sebezhetőség újra a Windows-oldalon keresendő, a betűtípusokat kezelő parser hibáját használhatták ki. Egy ilyen sebezhetőségcsomagot már foltozott július folyamán a Microsoft, akkor 15 különböző hibát javítottak ki, volt köztük jogosultság emelésére alkalmas is. Egy lehetséges forgatókönyv, hogy a támadók ezután alaposabban szemügyre vették a parsert és analóg, de javítatlan hibákat találtak benne.

Nagy leleplezés

Ahogy arról korábban a HWSW részletesen beszámolt, a Budapesti Műszaki Egyetem Híradástechnikai Tanszékén működő CrySyS Adat- és Rendszerbiztonság labor talált rá és írta le elsőként az új kártevőt, amelyet a labor munkatársai Duqu névre kereszteltek. A Duqu fontosságát az adja, hogy bináris állományai rendkívüli hasonlóságot mutatnak a Stuxnettel, ami arra utal, hogy a Duqu készítőinek birtokában van a Stuxnet forráskódja is.

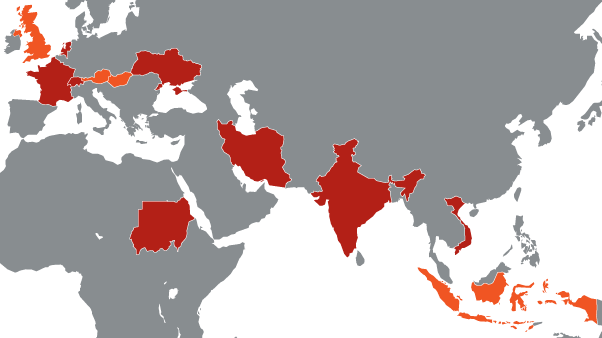

Piros: a Symantec által megerősített fertőzések, narancs: egyéb pozitív találatok

Ahogy a nagy vírusirtók felvették adatbázisukba a Duqu mintáját, számos helyről érkezett pozitív találat. Ennek alapján a Symantec egyelőre hat (meg nem nevezett) szervezetet azonosított célpontként, ezek közül egy Franciaországban, Hollandiában, Svájcban és Ukrajnában is támadás alá került. Két szervezet Iránban, egy-egy pedig Indiában, Szudánban illetve Vietnámban jelezte a kártevő jelenlétét rendszerében. Más biztonsági cégek találtak fertőzéseket Ausztriában, Magyarországon, Indonéziában, az Egyesült Királyságban illetve egy harmadik iráni szervezetnél is.

Az első körben felfedezett Duqu-változatok mindegyike egyetlen indiai szerverrel kommunikált, akkor azt szinte azonnal sikerült leállítani. A Symantec azonban arról számol be, hogy közben találtak egy újabb irányító szervert Belgiumban, ezt mára szintén sikerült lekapcsolni, a macska-egér játék azonban tovább folytatódik a jövőben.