A Microsoft szerint túllihegik a 0-day sebezhetőségeket

A Microsoft a héten Londonban zajló RSA Conference-en adta ki 2011 első félévére vonatkozó biztonsági jelentését. A cég szerint a dokumentum legfontosabb tanulsága, hogy a 0-day sebezhetőségek túl vannak lihegve, a támadások túlnyomó többsége már befoltozott sérülékenységek ellen zajlik.

A legfrissebb Microsoft Security Intelligence Report szerint az év első felében a támadásoknak csak kevesebb mint 0,1 százaléka zajlott 0-day, azaz a szállítók által még nem javított sérülékenység kihasználásával. A cég szerint a felhasználók és az IT-biztonsági szakemberek körében is "túl vannak lihegve" a 0-day sérülékenységek, miközben triviális védelmi intézkedéseket elmulasztanak.

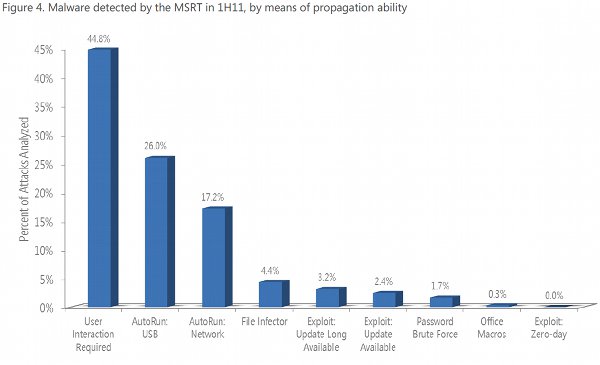

A Microsoft Malicious Software Removal Tool által szolgáltatott adatok azt mutatják, a támadások közel fele "social engineering" módszerrel történik, vagyis a támadók valamilyen módon ráveszik a felhasználót a kártevő telepítésére, például egy linkre kattintással vagy egy fertőzött dokumentum megnyitásával. A támadások további harmada a Windowsba épített Autorun szolgáltatás kihasználásával zajlik, de a Windows 7 előtti operációs rendszerek egy 2009-ben kiadott és tavasz óta a Windows Update-en is terjesztett frissítés telepítése után a behelyezett USB-meghajtók és hálózati megosztások esetében már nem indítják el automatikusan a rajta található fájlokat. A Microsoft szerint ezzel jelentősen lecsökkent az Autorun-alapú fertőzések száma.

A szoftversebezhetőségek ellen intézett támadások aránya csupán kevesebb mint 6 százalék, derül ki a jelentésből. A sebezhetőséget kihasználó fertőzések 90 százaléka olyan biztonsági résen keresztül történik, amelyre a gyártó legalább egy éve kiadott javítást, a egy kisebb része pedig egy évnél rövidebb ideje javított. Erre jó példa az ESET hazai kártevő-toplistáján a mai napig második helyen álló Conficker, amely 2008 novembere óta terjed és egy 2008 októberében már befoltozott Windows-sebezhetőségen (MS08-067) keresztül terjed. Elhanyagolható azoknak a támadásoknak a száma, amelyek 0-day, azaz javítatlan sérülékenységek ellen történnek, ezek az összes támadásnak kevesebb mint 0,1 százalékát teszik ki, sommázza a Microsoft.

Jogod van tudni: mankó kirúgáshoz, munkahelyi szkanderezéshez Ezúttal egy mindenki számára kötelező, de laza jogi különkiadással jelentkezünk. Ennyi a minimum, amit munkavállalóként illik tudnod.

"A 0-day sebezhetőségek különösen felkeltik a felhasználók és az IT-szakemberek figyelmét mivel egyaránt megjelenik bennük az ismeretlentől való félelem és a sebezhetőség kijavítására való képesség hiánya" - írja a Microsoft. "Nem csoda hogy a 0-day sebezhetőségek nagy hangsúlyt kapnak a sajtóban is, így az érintett gyártók és a felhasználók is legmagasabb prioritáson kezelik őket." A vállalat persze nem azt állítja, hogy nem kell a 0-day sebezhetőségekre figyelni, azonban az azokat övező figyelem a cég szerint sokkal nagyobb annál mint amennyi szükséges. Ez azt eredményezi, hogy a szervezetek a biztonság fenntartására fordítható korlátozott erőforrásaik irreálisan nagy hányadát fordítják a 0-day sebezhetőségek elleni védelem megteremtésére, miközben elhanyagolnak más, tátongó réseket vagy sérülékenységeket.

"Nem azt mondjuk hogy ne aggódj a 0-dayek miatt. Azt mondjuk, kezeld őket a helyükön" - mondja Jeff Jones, a Microsoft Trustworthy Computing csoportjának biztonsági főnöke. "A napi szinten biztonsággal foglalkozó szakembereknek a legsúlyosabb, legfenyegetőbb dolgok miatt kell aggódnia."