Elérhető a szerveroldali titkosítás az Amazon S3-ban

Szerveroldali titkosítással látja el felhős tárolórendszerét az Amazon - jelentette be a vállalat. A szolgáltatás azok számára jelent könnyebbséget, akik valamilyen külső feltétel (például törvényes körülmények) miatt nem tárolhatják titkosítatlanul adataikat, így mostantól nem szükséges kliensoldalon elvégezi a titkosítást.

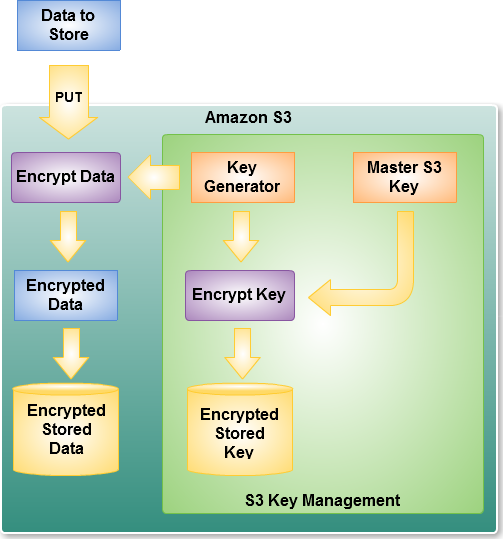

Az Amazon teljeskörű titkosítási megoldást kínál, így a titkosítás, visszafejtés és a kulcskezelés (generálás és tárolás) is a rendszer része. A biztonság érdekében a kulcskezeléssel foglalkozó kiszolgálók fizikailag különálló rendszerek, a vállalat szerint ez magasabb biztonságot jelent. Az Amazon közleménye szerint a titkosításhoz az AES-256 algoritmust választották, a teljes folyamat pedig folyamatos és rendszeres auditon esik át a jövőben - így ellenőrzik a titkosítás és visszafejtés folyamatát, valamint a kulcskezelési módszereket is. Az auditra szükség is lesz, a legtöbb, titkosítást igénylő szolgáltatás ugyanis valamilyen szabályozás kapcsán kéri azt, a minőségi standardoknak történő megfelelésnek pedig része az ellenőrzési folyamat.

Az Amazon ígérete szerint a titkosítás teljesen transzparens módon zajlik, az alkalmazásoknak csupán arra kell figyelniük, hogy az új adat létrehozása során kérjék a titkosítás bekapcsolását. Az adatokhoz való hozzáférés ugyanúgy történik majd, mint eddig, a jogosultság ellenőrzése után az alkalmazások ugyanúgy érik el a tárolókat.

Az alkalmazások mostantól kérhetik az újonnan létrehozott objektumok titkosított formában történő tárolását, de a funkció elérhető a már létező objektumokról létrehozott másolatok esetén is. Ez ugyanakkor azt is jelenti, hogy a meglévő adatok közvetlenül nem titkosíthatóak, csupán az abból létrehozott újabb másolatok.

Jogod van tudni: mankó kirúgáshoz, munkahelyi szkanderezéshez Ezúttal egy mindenki számára kötelező, de laza jogi különkiadással jelentkezünk. Ennyi a minimum, amit munkavállalóként illik tudnod.

A PUT paranccsal a tárolónak küldött adat HTTP fejlécében kell kérni a titkosítás bekapcsolását. Ilyenkor a rendszer generál egy egyedi kulcsot, ezzel titkosítja az adatot és tárolja. A kulcsot az Amazon saját mesterkulcsával titkosítja és így tárolja a kulcskezelő rendszeren. A GET parancs küldésekor a rendszer automatikusan visszafejti a kulcsot, majd azzal visszafejti az adatot. A folyamat végén visszaküldött adat fejlécében pedig a rendszer visszaigazolja, hogy az adatot valóban titkosítottan tárolta.

A szerveroldali titkosítás csak a tárolókon nyugvó adatot védi, így a szerverek között, illetve a kliens és a szerver között továbbra is titkosítatlanul halad az információ. A megközelítés másik kockázata, hogy a kulcskezelő kiszolgálók ideiglenes kiesése alatt elérhetetlenné válnak az adatok, a kulcsok elvesztése pedig az adatok elvesztését is jelenti. További problémát jelent, hogy az alkalmazás-szintű hozzáférést a titkosítás nem befolyásolja, így amennyiben valaki megszerzi az általunk használt AWS Identity and Access Management kulcsot, hozzáfér az összes tárolt adathoz, függetlenül attól, hogy azok titkosítva, vagy simán tárolódnak.

A szerveroldali titkosítás ingyenesen igénybe vehető mind a Standard, mind a Reduced Reduncancy Storage szolgáltatás esetén.