Microsoft: felejtsük el a jelszó-policy-t

Közzétette friss jelszóügyi kutatási összefoglalóját a Microsoft, amelyben frissített, és roppant szokatlannak számító jelszó-policy-t javasol az üzemeltetőknek. A dokumentum a modern hozzáállás, többfaktoros beléptetés és (döbbenet!) az emberi természet megismerése mellett tör lándzsát.

Új, eddig szélsőségesnek számító álláspontot vállal fel a Microsoft új, eredetileg májusban publikált jelszavas iránymutatása. A több kutatáson és az Azure Active Directory elleni támadások elemzésén alapuló dokumentum ugyanis a hagyományos logikák elvetését javasolja, az erős jelszó definíciójával együtt. Fontos olvasmány, minden üzemeltetőnek kötelező, alább a legfontosabb konklúziókat foglaltuk össze, a teljes szöveget is érdemes mindenképp fellapozni.

Az egyszerű felhasználók számára olyan általános érvényű (és nem túl meglepő) javaslatokat kínálnak a kutatók, mint az egyedi jelszavak használata, az identitás ellenőrzéséhez használt adatok (alternatív email-cím, telefonszám) frissen tartása, kétfaktoros belépés bekapcsolása, vagy az operációs rendszer és a szoftverek rendszeres frissítése.

Hagyjuk a speciális karaktereket meg a minimális hosszat

Érdekesebb eredményekkel szolgál az üzemeltetőknek, rendszergazdáknak készült iránymutatás. Ennek vezérelve is szokatlan, a kutatók szerint ugyanis az egyik legfontosabb feladat megérteni az emberi természetet. "Rendszergazdák számára kritikus megérteni az emberi természetet, mivel a kutatás szerint minden szabály, amelyet a felhasználókra erőltetnek, rontja a jelszavak minőségét: hosszúsági feltételek, speciális karakterek megkövetelése és a rendszeres jelszóváltoztatás kényszere mind azt eredményezi, hogy a jelszavak könnyebben kitalálhatóak lesznek, ami megkönnyíti a támadók dolgát." - mondja a dokumentum.

Az alapállás tehát rögtön az, hogy a Microsoft újradefiniálja az erős jelszó fogalmát. Nem a hosszúság, a speciális karakterek vagy a frissesség ugyanis az erős jelszó jellemzője, hanem az egyediség. A jelszavak kapcsán "az első és legfontosabb cél a diverzitás, sokszínűség elérése", vagyis hogy a rendszerben sok különböző, nehezen kitalálható jelszó legyen. Ebben pedig paradox módon a szokásos ajánlások (hosszú jelszavak, komplexitás, sűrű jelszócsere) egyáltalán nem segítenek, hanem épp ellenkező irányba hatnak.

A hosszú jelszavak követelménye például a kutatások szerint arra ösztönzi a felhasználókat, hogy egyszerűbb, de a minimumnak még épp megfelelő jelszavakat használjanak - a 16 karakternél például olyanokat, mint "passwordpassword" vagy "fourfourfourfour". További probléma, hogy ezek a jelszavak végül vagy pont olyan hosszúak lesznek, mint a kritérium, vagy annál csak egy-két karakterrel hosszabbak, így könnyebb kialakítani a brute force támadó stratégiát. Szintén mellékhatás, hogy a hosszú jelszavak olyan káros gyakorlatokat is ösztönöznek, mint a jelszavak leírása, újrahasználata, vagy eltárolása (például egy dokumentumban). A Microsoft ajánlása: legyen a minimális hosszúság 8 karakter, efölött már romlik a jelszavak minősége.

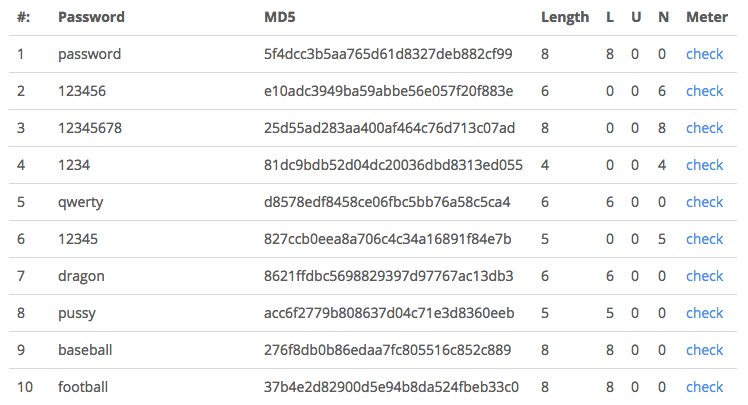

A legnépszerűbb jelszavak listája a Passwordrandom szerint.

Szintén kontraproduktív a speciális karakterek kikényszerítése, a gyakorlatban ugyanis ezt jól előrejelezhető (és így jól támadható) módon oldják meg a felhasználók. Tipikusak például a cserék ("a" helyett "@", i vagy I helyett 1), ezeket a támadók már régen beépítették a támadószótárakba és aktívan használják is a brute force támadásoknál.

A harmadik problémás gyakorlat a sűrű jelszócsere. Ez megint arra ösztönzi a felhasználókat, hogy erős, nehezen kitalálható jelszavak helyett egyszerűbb, könnyebben megjegyezhető (de könnyebben törhető) szavakat használjanak. Jellemző az is, hogy a jelszavak láncszerűen (például sorszámmal) követik egymást, így az előző jelszó alapján egyszerűen kitalálható a friss jelszó is. A kutatás egyértelműen azt mutatja, hogy a felhasználók, akik rendszeres cserére kényszerülnek, konzisztensen gyengébb jelszavakat választanak.

Szerencsére van jó stratégia

A Microsoft igyekszik konstruktív lenni, a régi iránymutatások helyére pedig új, hatékonyabbat állítani. Ebből az első talán a legfontosabb: a gyakran használt jelszavak letiltása. Ez hatékony védelmet nyújt a brute force támadások egyszerűen azzal, hogy a népszerűbb jelszavakat és azok permutációit egyszerűen kitiltja a rendszerből. A Microsoft is ezt a gyakorlatot követi, a Microsoft Account az általánosan támadott jelszavakat nem hagyja megadni.

Hasonlóan fontos a jelszavak újrahasznosításának megakadályozása, ebben a legjobb eszköz a felhasználók edukációja, a belső kommunikációban érdemes kiemelni, hogy a céges belépési adatokat máshol, más oldalon senki ne használja. Nagy ugyanis a veszélye, hogy valamilyen külső oldalon ellopják a felhasználói név-jelszó párost, majd azzal a céges fiókoknál is bepróbálkoznak - a Microsoft saját mérése szerint 12 millió ilyen támadás érkezik a rendszereik ellen naponta.

Mentorhatás: tapasztalt szememmel vezetem a kezedet A sikeres IT karrierek többsége mögött ott áll egy erős mentor, szerepének azonban nagyon sokféle árnyalata lehet.

Az üzemeltető kezében igazi csodafegyver is van, mégpedig a kétfaktoros beléptetés. Ennek két eleme van: egyrészt a második faktor (vagy faktorok) hozzáadása, illetve ezek aktív, kockázat-alapú használata. Az első lépésben tehát a második faktor (például alternatív email-cím, telefonszám, stb.) hozzáadását kell kikényszeríteni (erre a legtöbb céges rendszer már lehetőséget ad), ez megkönnyíti például az elfelejtett jelszavak cseréjét is, másrészt biztonsági figyelmeztetéseket lehet erre küldeni (például sikertelen belépési kísérlet vagy jelszócsere esetén).

A második elem pedig a többfaktoros belépés (MFA) bekapcsolása. Ezt legtöbb esetben érdemes kockázattal súlyozni, tehát nem minden belépésnél kérni a második faktort, csupán olyan esetekben, amikor szokatlan vagy gyanús helyzet áll elő. Ilyen lehet például, ha új gépről akar valaki bejelentkezni, de ez általában rugalmasan alakítható.

Jelszókezelés?

Érdekes módon a Microsoft nem tér ki a jelszókezelő alkalmazások/szolgáltatások használatára, pedig ezek (megfelelően implementálva) képesek a legtöbb fent említett problémát kiszűrni - például úgy, hogy minden oldalhoz véletlenszerű extra hosszú és teljesen egyedi (és megjegyezhetetlen) jelszót generál, majd ezeket egyetlen mesterjelszó mögé fűzi. Igaz, ebben az esetben a fenti ajánlások egy része a mesterjelszóra vonatkoztatható.