Játékosokra utazik a legújabb zsarolóvírus

A cryptolocker típusú zsarolóvírusok néhány éve szedik áldozataikat. Az ilyen ransomware-ek általában egy böngészőben, Flash-lejátszóban vagy JavaScriptben található sérülékenység kihasználásával települnek a gépre, bizonyos állományokat „túszul ejtenek”, és csak váltságdíj fejében „engednek szabadon”. Az eddigi változatok általában dokumentumokat vagy képeket céloztak, a TeslaCrypt viszont a PC-s játékosok pénztárcáját akarja megkönnyíteni.

Új típusú ransomware, azaz zsarolóvírus szedi áldozatait. A Bromium Labs által vizsgált TeslaCrypt az eddigi adatok alapján csak első ránézésre hasonlít a néhány évvel ezelőtt felbukkanó, elsőként egyedi, 2048 bites RSA-kulcsot használó CryptoLockerre, ami később az ilyen típusú programok gyűjtőnevévé is vált.

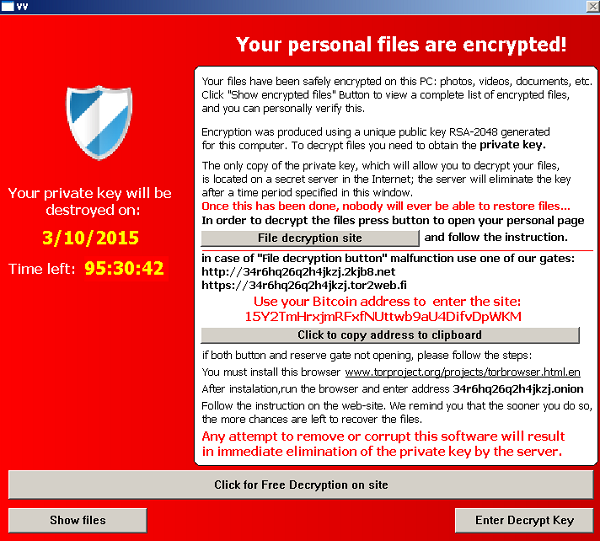

A zsarolóvírusok lényege, hogy valamilyen hamis fenyegetéssel (például jogsértően beszerzett zenék vagy filmek „megtalálása”) vagy a megfertőzött gépen egyes fájlok titkosításával pénzt próbálnak kicsikarni a felhasználóktól. A CryptoLocker azért számított mérföldkőnek, mert először használt minden gépen egyedi, a jelenleg elérhető számítási kapacitás mellett nyers erővel feltörhetetlen kulcsot az állományok titkosításához.

Tavaszi mix a 2025-ös IT pangástól az interjúk evolúciójáig Ezúttal öt IT karrierrel kapcsolatos, érdekes és aktuális témát érintettünk.

Az elemzés eredményeit ismertető Vadim Kotov szerint a TeslaCrypt készítői lényegében csak újrahasznosították a CryptoLocker „márkáját”, azaz a név egy részét és a figyelmeztető felület kinézetét. A BinDiff összehasonlítás alapján ugyanis mindössze 8 százalékos az egyezés a két ransomware futtatható állományaiban. Igazi egyediségét azonban nem programozástechnikai megoldásai, hanem a megcélzott felhasználói réteg és az általuk telepített alkalmazások jelentik.

A TeslaCrypt ugyanis kifejezetten a PC-s játékosokat célozza. Kotov szerint a támadás egy feltört és manipulált, WordPress-alapú weboldalon indul. Ez egy korábbi esetből már ismert, Angler nevű eszközzel és egy láthatatlanra konfigurált oldalbekezdésben elrejtett Flash videóval egy másik oldalra irányítja át a böngészőt. A Bromium Labs ugyan értesítette a fertőzött lap tulajdonosát, de válasz egyelőre nem érkezett. Mivel a beágyazott Flash videó URL-je állandóan változik, annak eredetét még nem sikerült pontosabban meghatározni.

A vizsgálatok szerint a Flash videó csak az Internet Explorer és Opera böngészőket téríti el, a többivel nem foglalkozik. Ezt követően az Angler támadóplatform a kapcsolódó meghajtóprogramok nyomán bizonyos virtuális gépek után kutat, majd ha megfelelőnek ítéli a terepet, egy viszonylag friss, de az Adobe által január végén már javított sérülékenységet (CVE-2015-0311), valamint egy régóta ismert, de még mindig működő Internet Explorer hibát (CVE-2013-2551) kihasználva telepíti a TeslaCryptet.

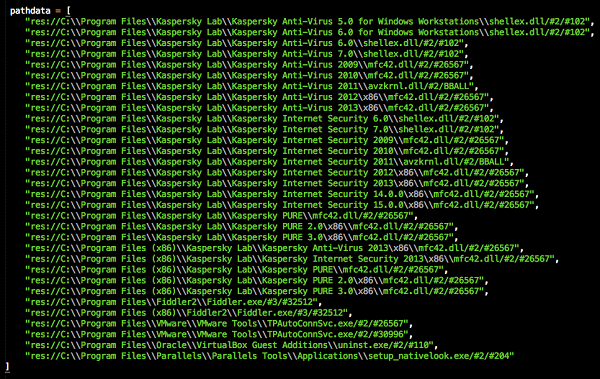

A ransomware képekre, dokumentumokra is veszélyes, de túlnyomó részben inkább bizonyos játékok (például World of Warcraft, World of Tanks, Starcraft 2, Fallout 3, The Elder Scrolls: Skyrim, Warcraft 3, Call of Duty, EA Sports sorozat valamint egyéb Valve és Bethesda specifikus fájlok), a Steam és játékfejlesztői eszközök (RPG Maker, Unreal Engine, Unity) után kutat, és ezek egyes kritikus fontosságú részeit titkosítja. Az állományokat kiterjesztés alapján kutatja fel (adatbázisában 185 különféle szerepel), majd teszi olvashatatlanná.

Kotov szerint eddigi vizsgálataik során még nem szereztek egyértelmű bizonyítékot arra, hogy a TeslaCrypt a CryptoLockerhez hasonlóan 2048 bites RSA-kulcsokat használna, mert nem találtak erre utaló kódot. A titkosítási metódust egyelőre nem tudták teljesen visszafejteni, de az biztos, hogy a program minden egyes fájl titkosításakor más-más kulcsot használ, és a ransomware egy %apddata%/log.html fájlba menti az elkódolt állományok listáját, valamint létrehoz egy key.dat fájlt – ennek szerkezete jobbára még ismeretlen, de az első 16 byte egy Bitcoin-számla címe – ez minden TeslaCrypt-példány esetében egyedi.

Ez azért érdekes, mert a TeslaCrypt készítői integrálták a Bitcoin forráskódjának egy részét a programba, hogy az 500 amerikai dollárnak (145 ezer forintnak) megfelelő váltságdíj kifizetését „megkönnyítsék” – az utalást ugyanis Bitcoinban kell megtenni.