Otthoni routerek támadták a PlayStationt és az Xboxot

Bérelhető botnet reklámja volt a karácsonyi konzolos leállás, a Lizard Squad "terméke" meg is vásárolható. A demonstráció mindenesetre fényesen sikerült, felkészült és masszív szolgáltatásokat sikerült tetszőleges időre kiütni.

Több ezer megfertőzött otthoni routerből képezett botnet felelős a Nagy Karácsonyi Konzolos Leállásért - állítja Brian Krebs, a KrebsOnSecurity biztonsági blog szerzője. A szakember elemzése szerint a PlayStation és az Xbox konzolok mögött álló online szolgáltatások kényszerű leállásáért felelős botnetet a Lizard Squad rakta össze, saját DDoS-szolgáltatásának "reklámjaként" - a botnet ugyanis bérelhető, és a megfelelő összegért tetszőleges célpontok támadására használható fel.

Az elemzés szerint a "booter" vagy "stresser" szolgáltatás képes szinte bármilyen célpontot gyakorlatilag tetszőleges időre kiütni. Ennek elsődleges feltétele, hogy a támadók megfelelően nagy sávszélességgel rendelkezzenek, amellyel képesek túlterhelni a célpont szerverét és hálózati elérését. A csoport ezért kifejezetten nagy célt keresett, amellyel demonstrálni tudja, hogy még az olyan felkészült, több rétegű védelemmel ellátott, kifejezetten nagy sávszélességgel rendelkező szolgáltatásokat is ki tudja ütni, mint a Microsoft és a Sony konzolos rendszere. A bemutató hatalmas sikert aratott, a botnetek mindkét online rendszert hosszú időre kiütötték, a támadást végül (állítólag Kim Dotkom közbenjárására) a Lizard Squad önként szüntette be.

Routerből zombi

A botnet működésének érdekessége, emeli ki Krebs, hogy a megfertőzött routerek saját hatáskörben tovább terjesztik a fertőzést. A malware szkenneli az IP-címeket, és bepróbálkozik a legáltalánosabb felhasználónév-jelszó kombinációkkal mint admin-admin vagy root-12345. Amennyiben sikerül belépni, a támadás igyekszik lecserélni a router firmware-ét és ezzel beépíteni azt a támadó hálózatba. Krebs szerint ez a láncreakció annyira sikeres, hogy mára a botnet jelentős részét képezik ezek az automatizáltan feltört otthoni routerek, de ezek mellett jelentős mennyiségű üzleti router (egyetemeknél és cégeknél) is fertőzött. Következő körben várhatóan egyéb, az internetre kapcsolt, Linux-alapú rendszerek következhetnek, mint saját üzemeltetésű szerverek vagy épp internetre kitett IP-kamerák.

Az otthoni routerek mára a fejlett országokban roppant népszerűvé váltak és rengeteg háztartásban ezek jelentik a család ablakát az internetre, erre a központi eszközre vannak csatlakoztatva Wi-Fi-n és kábelen az okostelefonok, tabletek, notebookok, PC-k, tévék és egyéb eszközök (biztonsági rendszer, IP-kamerák, stb.). Az otthoni routerek biztonsága azonban (ahogy azt már rengetegszer láttuk) nem megoldott probléma, a helyzetet a felhasználók tudatlansága, a gyártók hanyagsága, az automatikus frissítések szinte teljes hiánya együtt okozza. Az eszközök népszerűsége mellett az is vonzóvá teszi a támadók számára, hogy a támadó forgalom teljesen átlagos, lakossági IP-címekről jön, ezeket pedig a DDoS-támadás esetén gyakorlatilag képtelenség úgy szűrni, hogy vele ne kerüljön blokkolásra a legitim forgalom.

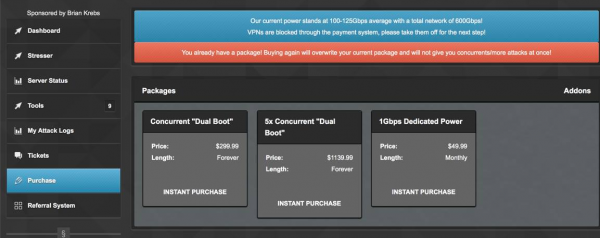

100 gigabites sávszélesség áll a támadók rendelkezésére a "webshop" szerint

Krebs elemzése szerint egyébként a Lizard Squad "webshopja" egy boszniai internetszolgáltatónál van, a cégnél egyébként nagy számban találhatóak más rosszindulatú szerverek is. A botnet vezérlő szervere úgy tűnik ugyanennél a hosting szolgáltatónál található, legalábbis az IP-cím ugyanabban a nagyon szűk (217.71.50.x) tartományban található. Maga a fertőző malware egyébként először év elején bukkant fel, és novemberben készített róla elemzést az orosz Dr. Web biztonsági cég (Google Translate leírás)