Mattot kapott a Sony Pictures

Káoszba taszította a Sony filmes részlegét a múlt heti támadás, továbbra sem sikerült újraéleszteni a cég IT-rendszerét. A leállásnál sokkal drámaibb hatású az adatszivárgás, gyakorlatilag a cég üzletmenetére, belső szervezetére, fizetési struktúrájára vonatkozó összes adatot vitték a támadók.

Múlt hét elején drámai támadás áldozatává vált a Sony Pictures, a japán elektronikai gyártó amerikai mozis divíziója. A támadás nyomán a társaság gyakorlatilag teljesen beszüntette működését, szerverei leálltak, a munkavállalók nem használhatják munkaállomásaikat és nem léphetnek fel a céges Wi-Fi hálózatra sem. A dolgozók telefonon és faxon intézik a napi teendőket, ami a belső IT teljes, tökéletes leállására utal és egyelőre azt sem tudni, hogy mikor állhat helyre a rendes működés. A támadás elemzésére a Sony a FireEye Mandiant cégét kérte fel, amelyhez az FBI is segítséget nyújt.

Észak-Korea lehetett a támadó

A szakértők valószínűsítik, hogy a támadás hátterében Észak-Korea állhat, az ország vezetését a Sony hivatalosan is a támadás mögött tudja. Az állam már korábban figyelmeztette a Sonyt, hogy a készülő, az ország diktátorának meggyilkolásával foglalkozó vígjáték, a The Interview megjelenését hadüzenetnek tekinti, és ennek megfelelően is fog eljárni. A Sony ennek ellenére kitűzte a megjelenés időpontját december 25-re, a film promóciós kampánya pedig teljes gőzzel zajlik. A koreaiak úgy érezhették, hogy a fenyegetés nem érte el a célját, így akcióba lendültek.

Az ügyben eljáró biztonsági szakértők szerint a Sony hálózatán talált malware szoros rokonságot mutat a Dél-Korea ellen tavaly használt rosszindulatú szoftverrel. A Destover névre keresztelt program besorolása wiper, amelynek elsődleges célja törölni a hálózatra csatlakozó számítógépeken tárolt adatokat, és a Kaspersky jelentése szerint nagyon hasonlít a tavalyi DarkSeoul malware-re, de mutat hasonlóságot a Saudi Aramco ellen 2012-ben bevetett Shamoon wiperrel is.

Érdekesség, hogy a Destover alapját egy kereskedelmi szoftver adja, a RawDisk által fejlesztett EldoS könyvtárat használja a Windows-alapú gépek merevlemezének alacsony szintű eléréséhez. Az EldoS segítségével megkerülhető a Windows beépített tároló alrendszere (és az abba épített biztonság), a fejlesztő pedig közvetlenül hozzáférhet a fájlokhoz, lemezekhez, partíciókhoz. Ennek köszönhető, hogy a Destover gyakorlatilag teljes pusztítást tudott okozni a lemezeken, az MBR (master boot record) felülírásával bezárólag.

Az továbbra is nagy kérdés, hogy hogyan szerezték a támadók az első hozzáférést a hálózathoz. A pusztítást látva a szakemberek belső segítőre gyanakodtak, aki kiadhatta a belső hálózat hozzáférését a támadóknak - ezt azonban egyelőre nem igazolják újabb információk. A felfedezett malware elemzése rámutatott, hogy a támadók részleteiben is ismerték a Sony Pictures belső infrastruktúráját, a tulajdonképpeni támadás előtt fordított malware binárisa ugyanis tartalmazta a windowsos kliensek és szerverek nevét és IP-címét is, vagyis az utolsó felvonásnak szánt wiper beküldése előtt a támadók már részletesen ismerték az infrastruktúrát. A wiper mechanizmusának részletes leírása például itt érhető el.

"Password" mappa is volt

Az adatok törlése csak az egyik, és valószínűleg a kisebbik kár, amennyiben a biztonsági mentések nem sérültek, az adatok visszaállíthatóak. Sokkal nagyobb probléma, hogy a Sony Pictures hálózatán tárolt adatok elképesztő mennyiségben kerültek a támadókhoz. Több tíz terabájtnyi adatot sikerült kimásolni a Sony rendszeréből - írta az Ars Technicának az egyik állítólagos támadó. A levél szerint az adatokat folyamatosan hozza a csoport nyilvánosságra, így várhatóan újabb filmekre, belsős információkra és egyéb adatokra számíthatunk a Sony mozis részlegéről.

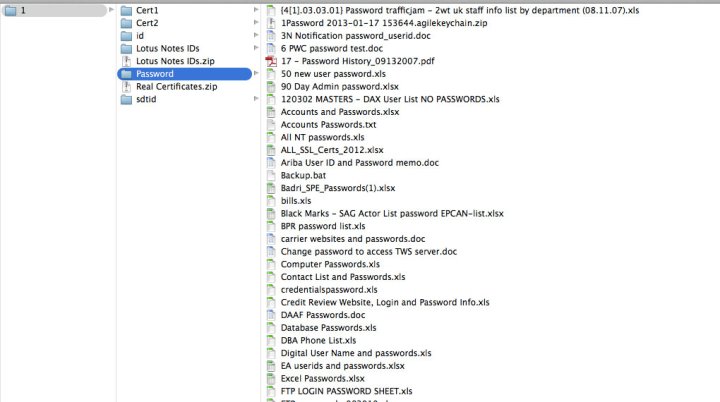

A Sony Pictures elképesztően laza biztonságára jellemző, hogy a kikerült adathalmazban egy "Password" (jelszavak) mappa is volt, amelyben gondosan összegyűjtve megtalálható az összes olyan dokumentum, amelyben a személyzet a különböző külső szolgáltatások jelszavait tárolta. Például a változatos filmekhez és egyéb projektekhez tartozó közösségi oldalak belépési adatait, céges bankkártya-adatokat és céges Amazon-fiók adatait is ilyen megosztott dokumentumokban kezelték a dolgozók, de a saját, belső erőforrások hozzáférési jelszavai is kiszivárogtak.

Ennél komolyabb probléma, hogy kiszivárogtak a Sony-alkalmazottak bérszámfejtési adatai is, benne a rendkívül érzékenynek számító SSN-nel (social security number, a mindenható amerikai azonosítószám). Ennek nyilvánosságra kerülésével nem csak az eredeti támadók, hanem gyakorlatilag mindenki indíthat identitáslopásos támadást az érintett alkalmazottak ellen, mivel az Egyesült Államokban az SSN és egy-két könnyen beszerezhető adat birtokában megszemélyesíthetőek az áldozatok (nyitható például bankszámla a nevükben, és felvehető hitel - akár interneten keresztül is).

Jogod van tudni: mankó kirúgáshoz, munkahelyi szkanderezéshez Ezúttal egy mindenki számára kötelező, de laza jogi különkiadással jelentkezünk. Ennyi a minimum, amit munkavállalóként illik tudnod.

Szintén a bérszámfejltéstől és a humán erőforrásokkal foglalkozó részlegről került ki a munkavállalók egészségbiztosításával foglalkozó információtömeg is, részletes bontásban olvasható a biztosítások igénybevétele, az elutasított és fellebbezett biztosítási kérelmek listája, betegszabadságolások illetve fogyatékossági-rokkantsági biztosítások is - ezek pedig a világon mindenhol a legérzékenyebb, legszemélyesebb adatoknak számítanak.

Be kell ismerni: telitalálat

A Sony Pictures-t teljes káoszba borította a támadás, az eddig a támadók által publikált öt film pedig már elérhető a különböző torrentszájtokon. Amennyiben a támadást valóban észak-koreai megrendelésre hajtották végre, akkor nyugodtan állítjatuk, hogy sikerült telitalálatot elérni. Az adatlopás, majd azok nyilvánosságra hozatala ugyanis nem elsősorban a céget, hanem annak vezetőit és munkavállalóit sújtja személyesen. A filmek kiszivárgása persze a cégnek a bevételi oldalon is fájni fog, de a munkavállalók fizetési adatai, nyilvánosságra került SSN-je és teljesítménykiértékelései jelentős egyéni problémát jelentenek az ott dolgozóknak, az irodai személyzettől Sylvester Stallone-ig.