A NetLocknál bukott le a Duqu malware

2011-ben magyar IT-biztonsági szakértők fülelték le a Duqu nevű számítógépes kártevőt. Ma már tudni lehet, hogy a malware egyik hazai áldozata a NetLock volt, de a cég munkatársainak köszönhetően a kártevő lebukott, a tanúsítványkezelő rendszert pedig nem érte el.

Egy most megjelent, a Stuxnet kártevőt bemutató könyv szerint az iráni atomcentrifugákat működésképtelenné tevő kártevővel nagy hasonlóságot mutató Duqu hazai áldozata a NetLock volt. A cég a HWSW-nek egy beszélgetés során megerősítette a támadás tényét, de hangsúlyozta: a világon elsőként észlelték és azonosították is a kártevőt, így sokakkal ellentétben az ő rendszerükben kárt nem tudott okozni, a tanúsítványkibocsátó rendszerig pedig el sem jutottak a bűnözők.

Könyv jelent meg a Stuxnetről és a Duquról

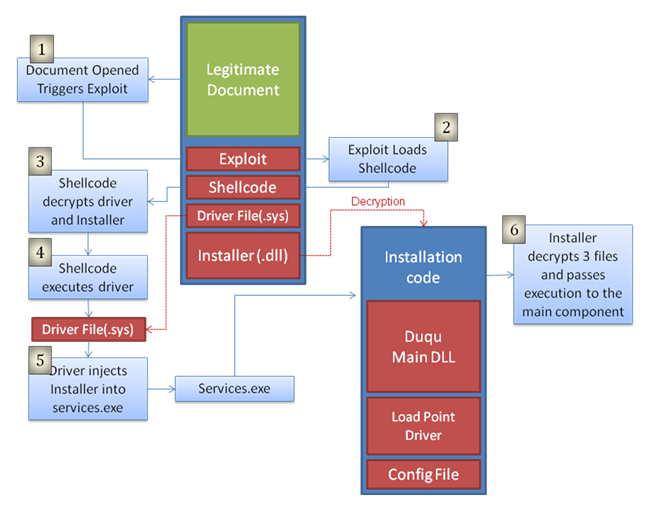

A Duqu nevű számítógépes kártevőt a Budapesti Műszaki Egyetemen működő CrySyS labor munkatársai találták meg és írták le először, még 2011-ben. A Duqu a Windows TrueType betűtípusokat kezelő parserjében (t2embed.dll) talált, távoli kódfuttatásra alkalmas lehetőséget adó sebezhetőségét (MS11-087) használja ki, a kártevőt ezen keresztül telepíti egy preparált Word dokumentum. A sikeres támadáshoz a felhasználónak meg kell nyitnia ezt a Word állományt, vagyis interakció nélkül a Duqu-fertőzést nem lehet "elkapni". A kártevőt célzott támadásokhoz használták világszerte, köztük Magyarországon is - nem véletlen, hogy egy budapesti csapat buktatta le. Ma már azt is tudni, hol és hogyan.

Ellentétben a Stuxnettel, amelyet kifejezetten rombolásra hoztak létre, a Duqu feladata a rejtőzködés és folyamatos adatgyűjtés volt. A kártevő a nevét az áldozatok gépein létrehozott fájlokról kapta, amelyek neve DQ karakterekkel kezdődött, a Duqu ezekben a fájlokban gyűjtötte a gépekről az információkat, amelyeket aztán egy távoli szerverre továbbított. Sokáig úgy tűnt, a Duqu a hírhedt Stuxnet utóda, azonban későbbi kutatások kiderítették, hogy a kártevő minden bizonnyal előbb keletkezett és a felfedezését megelőző években is aktív lehetett, akár éveken át kémkedve áldozatai után.

Így támad a Duqu

A The Intercept című lapban a közelmúltban megjelent cikk, amelyet a Stuxnetről szóló könyv szerzője, Kim Zetter jegyez, tényként kezeli, hogy a Duqut felfedező kutatók tisztában voltak azzal, hogy a kártevő (egyik) magyar áldozata a NetLock, amely titkosító- és aláíró-tanúsítványok kiadásával foglalkozik. "Noha a magyar kutatók és a Symantec mindent megtettek, hogy eltitkolják a kilétét, amikor a Duquval kapcsolatos híreket nyilvánosságra hozták, más kutatók gyorsan kiderítették, hogy az áldozat a NetLock volt, egy magyar hitelesítésszolgáltató" - áll a cikkben.

A NetLocknál csípték fülön a kártevőt

A NetLock ügyvezetője, Molnár Ferenc a HWSW megkeresésére elmondta, hogy valóban észleltek behatolást a rendszerükben. A Duqu által a gépeken hagyott, továbbításra előkészített állományok keltettek először gyanút, a hálózati forgalmat vizsgálva pedig kiderült, hogy támadás zajlik a cég ellen. Azonnal lekapcsolták a rendszert az internetről és ezzel egyidejűleg külső szakértőket is bevontak a helyzet kezelésére a CrySyS Adat- és Rendszerbiztonság Laboratórium munkatársai személyében - idézte vissza a 2011-ben történteket nagy vonalakban Molnár Ferenc.

"A mi munkánk nem a hackerek lefüleléséről szól. Bár rendszereinket folyamatosan monitorozzuk és ennek köszönhetően a támadást azonosítottuk és el is hárítottuk, de a későbbi lépéseket már a CrySyS bevonásával végeztük" - mondta a HWSW megkeresésere egy beszélgetésen. A vizsgálat során kiderült, hogy a Duqu segítségével a támadók hozzáférhettek a NetLock saját dokumentumához, de a HSM-re (Hardware Security Module) épített tanúsítványkibocsátó rendszerig nem jutottak el, az ugyanis "légréssel" védett, nincs összeköttetésben a cég többi gépével vagy az internettel.

Ünnepi mix a bértranszparenciától a kódoló vezetőkig Négy IT karrierrel kapcsolatos, érdekes témát csomagoltunk a karácsonyfa alá.

A vállalat a vizsgálatok eredményéről értesítette a Microsoftot, a Mozillát és a CERT-et, valamint felettes szerveként az NMHH-t is. Utóbbi a NetLock hatáskörébe utalta az ügyfelek tájékoztatását, a cég azonban úgy döntött, hogy nem indokolt a felhasználók tájékoztatása, mivel a támadók ügyféladatokhoz nem férhettek hozzá. Molnár Ferenc cégvezető lapunkkal folytatott beszélgetés során igyekezett sikerként beállítani az incidenst, kiemelve, hogy náluk bukott le a Duqu, a BME CrySyS laborral együttműködve sikerült a kártevőt megfigyelni és dokumentálni, illetve a viselkedését követve felhívni a külföldi biztonsági cégek figyelmét is rá.

Nem mindenki volt ilyen szerencsés

Nem a NetLock az első hitelesítésszolgáltató, amelyet kompromittálnak, A világ egyik legnagyobb hitelesítésszolgáltatójának, a Comodónak a rendszereit is támadták 2011-ben. Ugyan a vállalat szervereire a bűnözők nem jutottak be, az egyik viszonteladójának gépeire igen, és sikerült is összesen kilenc hamis tanúsítványt kiadniuk. A Comodo gyorsan reagált, azon nyomban visszavonta azok érvényességét és értesítette a böngészőgyártókat is az incidensről.

A holland DigiNotarról 2011-ben derült ki egy állam által indított vizsgálat után, hogy támadás áldozatává vált, a cég azonban sokkal rosszabbul járt, nála a tanúsítványokat kibocsátó rendszerbe is bejutottak. Ezt követően a vállalat által kibocsátott tanúsítványok jelentős részét vissza kellett vonni, a DigNotart pedig néhány hónappal később felszámolták. Noha a DigiNotar kapcsán soha senki nem beszélt a Duquról, a holland hitelesítésszolgáltatónál felfedezett kártevő ugyanúgy nyomtalanul eltűnt egy idő után mint a Duqu, amely egy idő után törli magát az áldozat gépéről és beszünteti a tevékenységét. A holland vállalat hosszú ideig megpróbálta eltitkolni az incidenst és még az érintett iparági szereplőket sem tájékoztatta, amelynek végzetes bizalomvesztés lett az eredménye.