Gyorsan terjed az első androidos bootkit

Egy nagyon szívós trójait fedeztek fel, ami Android készülékekre fészkeli be magát és az operációs rendszer indulásának egy korai szakaszában már aktív, kiirtani nagyon nehéz, újra és újra megfertőzi a rendszert.

Az Android.Oldboot.1 nevű veszélyes károkozót egy orosz biztonsági cég, a Doctor Web fedezte fel, a vállalat szerint ez az első dokumentált bootkit Androidhoz. A bootkit egy olyan kernel rootkit, ami képes a rendszer indítókódjait megfertőzni, s akár a teljes tárhelytitkosítást is támadhatja. Az eredmény az, hogy szinte bármilyen módszer hatástalan az eltávolítására, ugyanis mindig vissza fogja írni magát, újra fertőz. Letörölni gyakorlatilag csak a teljes fájlrendszer megsemmisítésével lehet.

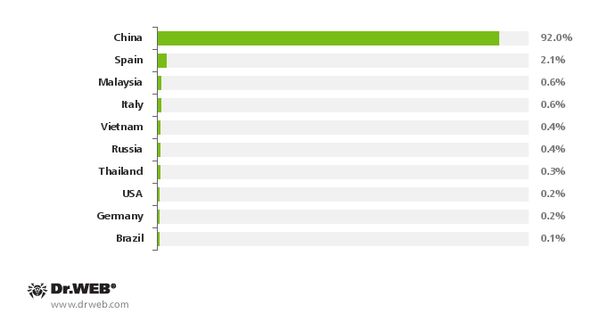

A trójai annyira hatékony, hogy máris több mint 350 ezer mobileszközön fedezték fel világszerte, köztük Spanyolországban, Németországban, Olaszországban, Oroszországban, Brazíliában és az USA-ban is, de a legelterjedtebb Dél-Kelet Ázsiában, illetve Kínában. A fertőzések 92 százaléka kínai mobilokon van.

Nehezen terjed

Szerencsére a bootkit terjesztése nem lehetséges egyszerűen trükkös weboldalakkal vagy linkekkel, a károkozó sokszor már gyárilag az eszközzel érkezik, ha nem, akkor pedig fizikai hozzáférés kell a készülékhez. Így érthető, hogy a fertőzések túlnyomó többsége miért Kínában van, ahol a piaci kínálat az európaihoz képest rendezetlen, az egyébként is sokféle kétes eredetű készülék között könnyen megbújnak olyan sorozatok, amikhez gyárilag jár egy gonosz kártevő is.

A Doctor Web szakértőinek elmondása szerint a fertőzéshez a trójai egyik komponensét kell elhelyezni a fájlrendszer boot partícióján, ami ezután módosítani fogja az operációs rendszer indításáért felelős init scriptet. Amikor a készüléket legközelebb bekapcsolják, a módosított script a rendszerrel együtt betölti a trójai Linux-könyvtárát is, ami pedig szépen kicsomagolja a többi összetevőt a rendszeren belül a /system/lib és a /system/app könyvtárakba. Ez utóbbi részeket el lehet távolítani különböző biztonsági programokkal, de ha a boot partíción lévő komponens megmarad, akkor az eltávolítást követően újra és újra megjelenik majd a trójai.

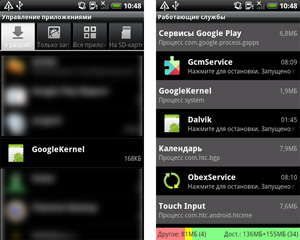

Az Android.Oldboot egyébként egy teljesen átlagos alkalmazásként települ fel, ami csendben elrejtőzik a többi rendszerszolgáltatás között. A libgooglekernel.so könyvtárat használja arra, hogy aktivizálja magát és távoli szerverekhez csatlakozzon és végrehajtsa az onnan jövő utasításokat. Többnyire ez azt jelenti, hogy letölt és telepít alkalmazásokat, amik ezután reklámokkal bombázzák a felhasználót vagy éppen a személyes adatait lopják el, esetleg fizetős szolgáltatásokat használnak a felhasználó tudta nélkül.

A szétszteroidozott diversity alkonya Évtizedekben mérhető folyamatokat nem lehet profitorientált cégek asszisztálásával pár év alatt lezavarni, DEI csomagolásban.

A helyzet pikantériája, hogy amennyiben nem gyári telepítéssel kerül fel a trójai, akkor a felhasználók maguk teszik fel, mégpedig úgy, hogy valamilyen módosított firmware-t telepítenek, amibe valaki beépítette a trójai programot is. Európában nagyon kicsi a valószínűsége, hogy valakinek a mobilja fertőzött legyen, kivéve ha kétes hírű kínai gyártóktól vásárolt készüléke van vagy valamilyen nem sztenderd forrásból töltött le mobiljához új ROM-ot. A főzött ROM-ok használata viszont elterjedt errefelé is, így a közeljövőben elszaporodhatnak az ilyen esetek.

A javaslat természetesen az, hogy ha valaki még nem is elégedett a készülékének szoftverével, akkor is kizárólag megbízható forrásokból, más felhasználók megnyugtató ajánlása mellett telepítsen új szoftvert mobiljára. Az XDA-developers oldal ellenőrzött felhozatala vagy a hivatalos Cyanogen kiadások például ilyenek lehetnek.