Windowsról fertőz androidos készülékeket az új malware

PC-ről fertőzi meg az androidos készülékeket a Symantec által felfedezett legújabb malware. A kártevő először a windowsos számítógépekre települ, majd onnan USB-kapcsolaton keresztül másolja magát a csatlakoztatott eszközökre, majd banki adatokra vadászik.

Új, szokatlan módszerrel terjedő malware fenyegeti az androidos készülékeket. Ahelyett, hogy a program készítői harmadik féltől származó alkalmazásboltok valamelyikében helyeznék el fertőzött alkalmazásaikat, vagy különböző social engineering azaz megtévesztéses módszereket használnának, a felhasználók PC-it fertőzik meg vele. Mikor aztán a számítógéphez egy androidos eszközt csatlakoztatnak, a kártékony szoftver installálja magát a készülékre.

Flora Liu, a Symantec kutatója szerint láttak már hasonlót, noha akkor a kártevő éppen fordítva működött, azaz androidos telefonokról fertőzött meg PC-ket. Ilyen volt például az Android.Calco, amely egy veszélyes hordozható parancsfájlt és egy autorun.inf fájlt tölt le, majd helyezi el az SD-kártya gyökérkönyvtárában. Amikor aztán az eszköz USB-n keresztül kapcsolódik egy számítógéphez, a Windows automatikusan elindítja a rosszindulatú szoftvert.

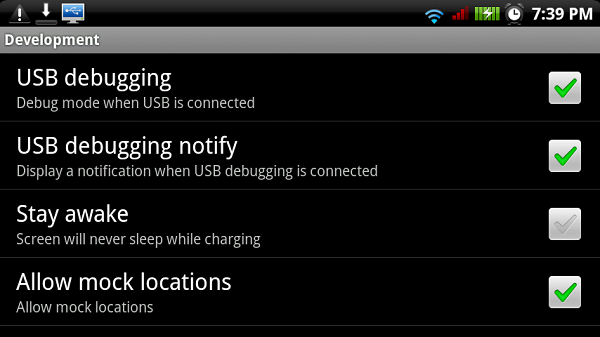

Csak bekapcsolt "USB debugging" mellett veszélyes

A biztonsági cég által Trojan.Droidpak névre keresztelt újfajta malware ugyancsak a Windowst futtató számítógépeket - pontosabban az azokhoz csatlakozó androidos készülékeket - fenyegeti. A szoftver először egy DLL fájlt juttat a PC-re, majd új rendszerfolyamatként regisztrálja magát, hogy egy újraindítást követően is aktív maradhasson. Ezután egy távoli szerverről letölt egy konfigurációs fájlt, amely a kártékony AV-cdk.apk helyét tartalmazza, majd ez alapján magát az APK-t, valamint az Android Debug Bridge (ADB) eszközt is letölti. Ez utóbbi a hivatalos Android fejlesztőkészlet egy darabja, amely lehetővé teszi, hogy a felhasználó különböző utasításokat adjon a PC-hez csatlakoztatott készüléknek.

CI/CD-vel folytatódik az AWS hazai online meetup-sorozata! A sorozat december 12-i, ötödik állomásán bemutatjuk az AWS CodeCatalyst platformot, és a nyílt forráskódú Daggert is.

Miután minden komponensét begyűjtötte, a malware folyamatosan ismételni kezdi az adb.exe install Av-ck.apk parancsot, így bármikor kapcsolódik androidos telefon vagy tablet a géphez, a szoftver észrevétlenül települni fog rá. A rosszindulatú program gyengesége, hogy csak akkor működik, ha a célba vett készüléken be van kapcsolva az USB debugging funkció. Ezt leginkább a fejlesztők használják, de miután a telefon rootolásához, és a főzött vagy egyéni ROM-ok telepítéséhez is szükség van rá, a kártevő sokakra veszélyt jelenthet.

Dél-Koreában szedi áldozatait

Az Android.Fakebank.B névre hallgató fenyegetést a Symantec kutatói fedezték fel. A szoftver miután települt, a hivatalos Google Play alkalmazásnak próbálja álcázni magát, ugyanazt a logót használja, de Google App Store felirattal. A program elsősorban az online banki szolgáltatások felhasználóit veszi célba Dél-Koreában. Ha a telefonon megtalálta egy adott pénzintézet alkalmazását, a készülék tulajdonosával letörölteti azt, hogy helyette egy hamis szoftvert telepítsen, valamint a beérkező SMS-eket is egy távoli szerverre továbbítja - ezekben vélhetően bejelentkezési azonosítók és kódok után kutat.

Bár ez a malware egyelőre csak a fenti térség felhasználóit fenyegeti, mintájára máshol is megjelenhetnek hasonlók. A Symantec ezért azt javasolja az androidos okostelefonok tulajdonosainak, kapcsolják ki az USB debugging funkciót ha az nem szükséges, vagy ha nem megbízható számítógéphez csatlakoznak.