Több éve zajló támadást leplezett le a BME CrySyS

Több éve zajló célzott informatikai támadást leplezett le a BME Adat- és Rendszerbiztonság Laboratórium (CrySyS). A publikált információk alapján magyar kormányzati szervek is érintettek.

A Nemzeti Biztonsági Felügyelet riasztása nyomán kezdett vizsgálódásba a BME CrySyS, a folyamat eredménye egy információgyűjtő kártevő leleplezése lett. A publikát adatok alapján a támadók feltehetően évek óta több hullámban hajtottak végre információgyűjtő tevékenységet, magyar kormányzati szervek mellett orosz iparvállalat, közel-keleti elektronikai cég, oroszországi követségek, illetve francia és belga kutatóintézetek is érintettek az incidensekben.

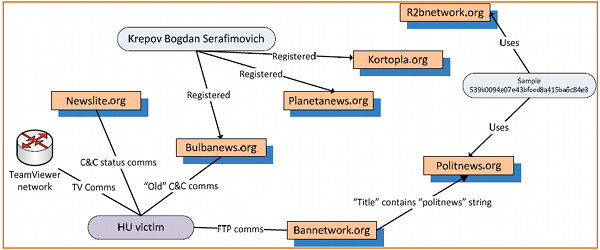

A vizsgálat szerint a támadók a népszerű TeamViewer hibáját kihasználva hatoltak be az áldozatok gépeire. A CrySyS szerint az áldozatokat valahogy rávették a TeamViewer telepítésére, aztán "DLL hijack" támadással korlátlan távoli hozzáférést szereztek. Így nem csak irányítani és megfigyelni tudták a gépet, hanem további kártevőket is telepíteni például. A CrySyS szerint a támadások során a C&C (command and control) szerverekhez csatlakozva további modulokat töltöttek le onnan, ezek végezték a tényleges információgyűjtést. A felderített modulok között van olyan, amely a billentyűleütéseket naplózta, egy másik képernyőmentéseket készített és küldött, az egyik a gép hardverét és szoftverét "leltározta", volt amelyik a hálózatot térképezte fel. Emellett az egyik modul az elérhető dokumentumokat kutatta át jelszavak és titkok után kutatva. A TeamViewer-kapcsolat miatt a CrySyS a támadó toolkitet TeamSpynak nevezte el.

A TeamSpy C&C szerverek "térképe"

Machine recruiting: nem biztos, hogy szeretni fogod Az AI visszafordíthatatlanul beépült a toborzás folyamatába.

A vizsgálat során fény derült arra, hogy a támadó kódok egy része több éves és már 2010-ben is használhatták őket, így az információgyűjtő tevékenység évek óta folyhatott - a BME kutatói bizonyítékot találtak arra is, hogy a TeamSpy mellett a támadók "egyedi fejlesztésű" kártevőket is bevetettek korábban - becslések szerint több tucat "hadjáratról" lehet szó, amelyet egészen 2004-ig vissza lehet vezetni. A CrySyS szerint elképzelhető, hogy kapcsolat van a 2010-ben és 2011-ben bankok ellen zajlott Sheldor támadáshullám és a TeamSpy között, a C&C szerverekkel történő kommunikációban ugyanis vannak kísérteties hasonlóságok, és ott is egy TeamViewer-alapú kártevő volt főszereplő.

A több éve, lehet hogy majdnem egy évtizede folyó akció során célzott támadásokat és "hagyományos" kiberbűnötési elemeket egyaránt felhasználtak a támadók, véli a BME CrySyS. A nyomok arra engednek következtetni, hogy a készítők kevesen vannak, de technikailag jól képzettek, ugyanakkor egyre kevésbé tartanak a felfedezéstől, mivel évek óta titokban tudták működtetni az információgyűjtő hálózatot. Egy valami azonban biztos: a támadók fontos célpontokra utaztak.